En informática, una vulnerabilidad es una debilidad existente en un sistema que puede ser utilizada por una persona malintencionada para comprometer su seguridad. En este artículo queremos comentar como se puede aplicar un parche en forma fácil, ágil y segura utilizando herramientas que en Acanto tenemos disponibles .

Primero que nada veamos lo que Microsoft ha publicado como actualizaciones de seguridad para Exchange Server 2013, Exchange Server 2016 y Exchange Server 2019 a partir del 8 de noviembre de 2022. Estas actualizaciones están destinadas a solventar las vulnerabilidades de NotProxyShell que se conocen (y ya se han explotado) ¡¡Desde finales de septiembre de 2022.!!

En Acanto, para efecto de probar nuestra solución, hemos creado un ambiente controlado con Exchange2013 el cual tiene activas las vulnerabilidades CVE-2022-41040 y CVE-2022-41082, esto con el fin de mostrarles una manera fácil, ágil y segura de aplicar los parches que ya están disponibles.

La solución que utilizamos fue TOPIA del fabricante Vicarius, TOPIA es una plataforma SaaS la cual nos ayuda a gestionar las vulnerabilidades dentro de nuestra infraestructura, esto quiere decir que nos da entendimiento, visibilidad, priorización, detección y corrección de las vulnerabilidades de extremo a extremo. No está de más indicar que TOPIA tiene otras funcionalidades tales como Análisis de amenazas de activos, Inventario de activos, Gestión de Parches, Protección sin parches, Escáner de red, #detección de día 0, Reglas de mitigación automatizadas, Ejecución Scripts, Acciones recomendadas, entre otros. En conclusión, ¡¡Una tremenda solución!!

¿Cómo podemos mitigar esta vulnerabilidad?

Explicado lo anterior y para no dilatar más, y gracias por llegar a este punto … Eso indica que te interesa este tema, pasamos a mostrar lo que hemos realizado para mitigar dichas vulnerabilidades.

Identificando la Vulnerabilidad

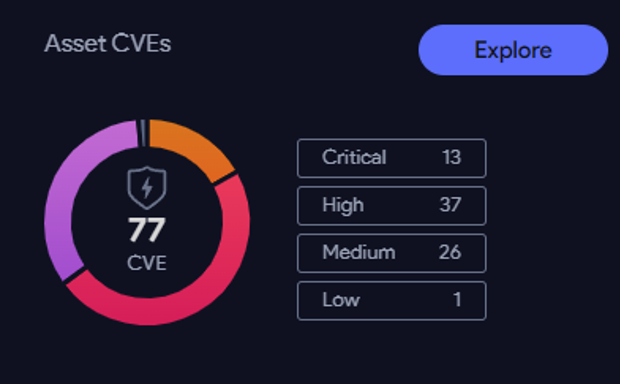

Lo primero que observamos desde el portal de TOPIA es el estado de riesgo del Asset (un activo informático), en este caso el Exchange 2013 de nuestro laboratorio. Podríamos explicar cada panel, pero se extendería mucho el artículo, sin embargo, quedará para otra ocasión.

Nuestro objetivo es aplicar el parche que mitiga las vulnerabilidades CVE-2022-41040 y CVE-2022-41082, para eso podemos ir a explorar los CVE activos de nuestro Asset.

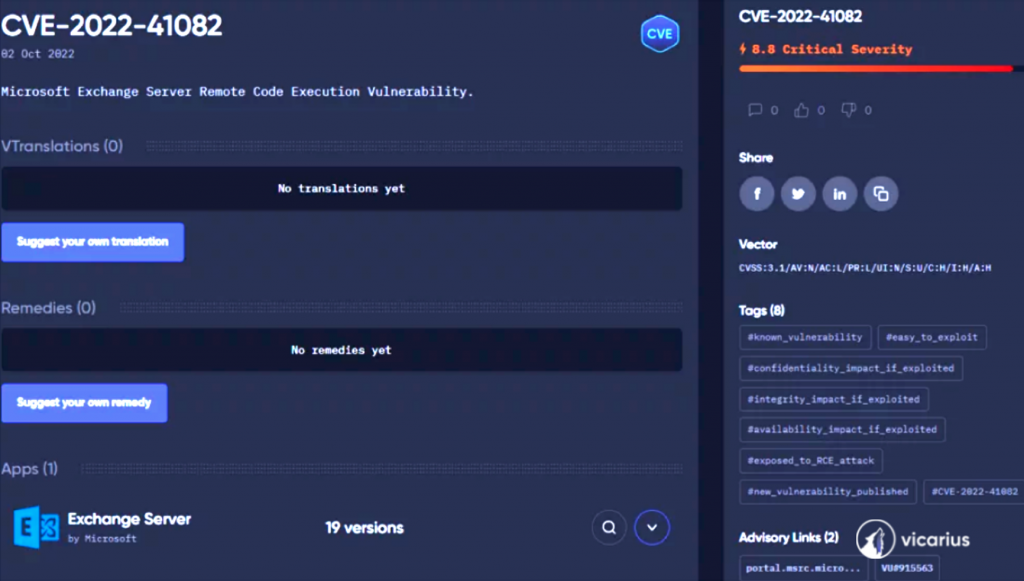

Como se muestra en la siguiente imagen, la plataforma tiene identificado los CVE-2022-41040 y CVE-2022-41082 (entre muchos otros) indicándonos la criticidad de la vulnerabilidad, a que aplicativo afecta y si quisiéramos más detalle nos diría que tipo de explotación realiza.

Aplicando el parche con TOPIA

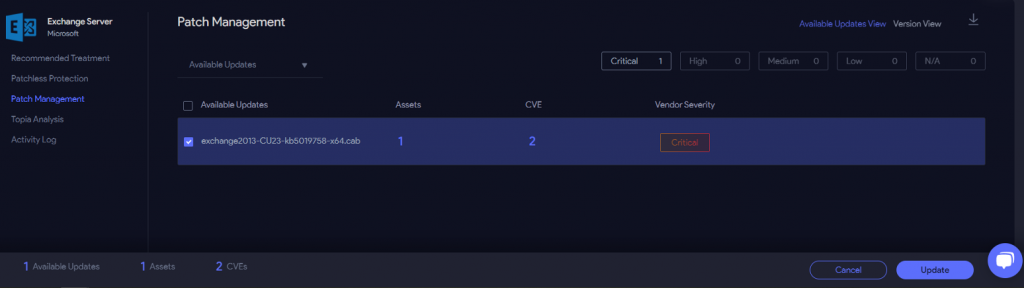

Ahora que tenemos identificadas las vulnerabilidades, llegó el momento clave de todo esto, parchar, con TOPIA hay muchos enfoques para llegar al resultado que esperamos que es proteger nuestros Assets, en este caso realizaremos el parchado de forma manual para ejemplificar el proceso. En la siguiente imagen podemos observar el parche disponible para Exchange, la cantidad de Assets que tiene asociado el parche, la cantidad de CVE ( Common Vulnerabilities and Exposures) que mitiga el parche y la severidad que el Vendor asigna al parche.

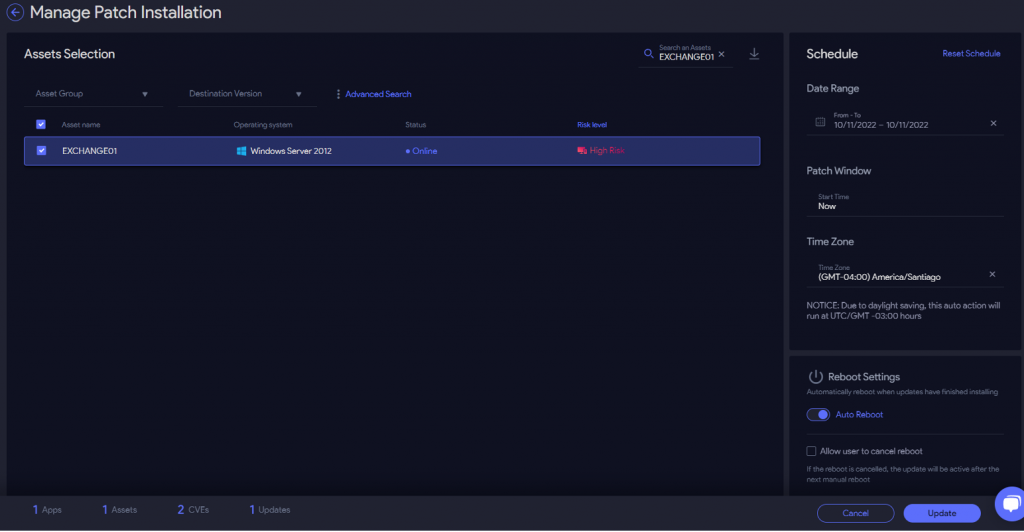

Una vez que seleccionamos el parche, presionamos en Update luego nos lleva al Manage Patch Installation el cual nos permite configurar la calendarización de la ejecución, el auto reinicio del servidor y si permitimos que el usuario pueda cancelar el reinicio.

Realizando el seguimiento de los resultados

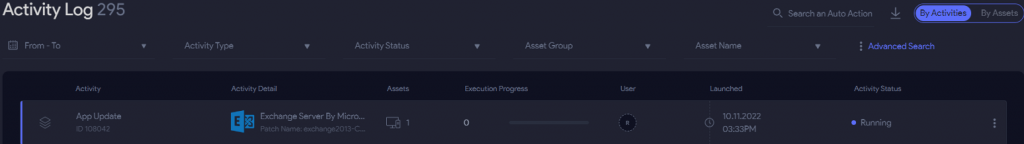

Una vez iniciado la instalación del parche, podemos hacer seguimiento en Activity Log con el fin de entender en que proceso se encuentra.

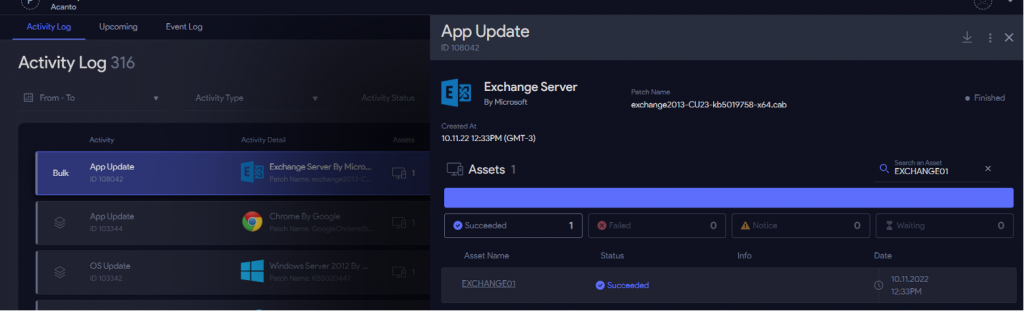

Luego de esperar unos minutos, el proceso de instalación ha finalizado correctamente.

Si revisamos nuevamente el estado de los CVEs, podemos apreciar que los CVE-2022-41040 y CVE-2022-41082 …. ¡¡Se encuentran mitigados.!!

Como pudimos evidenciar, TOPIA de @Vicarius nos dio visibilidad del riesgo de nuestro Asset indicando las vulnerabilidades registradas, que implica que estén activas y por último nos ayudó a solventarlas con el despliegue e instalación del parche.